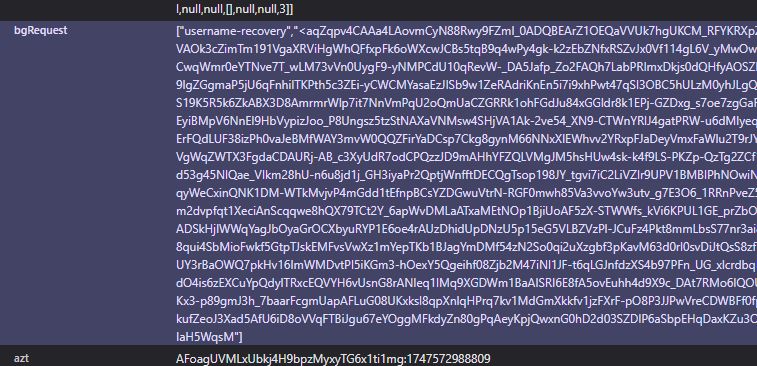

该房屋在6月10日报道说,网络安全专家BruteCat报告了一个新的安全漏洞,该漏洞使用户可以通过他的Google的个人资料名称和他的手机号码检查其帐户恢复的手机次数。 Brutecat发现了一个不愉快的版本,而没有Google用户名恢复表格的JavaScript,该版本在最新的保护机制中缺少。通过用户的个人资料屏幕(例如“ John Smith”),攻击者可以通过两个出版请求检查与Google帐户关联的手机号码。 BruteCat使用IPv6地址旋转技术来生成大量唯一的IP地址,以轻松避免形式的简单速度限制。同时,验证码的验证通过交换参数并获得botguardvátokenlido的验证最终,他开发了“ GPB”蛮力裂纹工具。这使您可以快速以每秒40,000个应用程序的速度快速解密手机号码。 for的例子,在英国,美国只有20分钟4分钟,而在荷兰,不到15秒钟。攻击首先需要目标电子邮件地址。 Google去年隐藏了邮箱,但Brutecat表示,可以恢复目标屏幕的名称,从而创建一个更称为研究文档并转发目标的Gmail地址的属性,而无需与目标互动。此外,您可以使用Google帐户的恢复过程来查看几个恢复数字(例如两位数),并将它们与其他服务的密码恢复(例如PayPal)相结合,以进一步减少范围。我附上了Siganyway:BruteCat的演示视频,该视频于2025年4月14日通过Google漏洞奖励(VRP)计划报告了此问题。 Google最初将其描述为低风险,但在5月22日,它已更新为“中等认真”,并向调查人员支付了5,000美元。 6月6日,黏糊糊GLE宣布,其脆弱的最后一点证实,它已经完全放弃了攻击路径是不再可行的,但是仍然未知是否被恶意剥削。

该房屋在6月10日报道说,网络安全专家BruteCat报告了一个新的安全漏洞,该漏洞使用户可以通过他的Google的个人资料名称和他的手机号码检查其帐户恢复的手机次数。 Brutecat发现了一个不愉快的版本,而没有Google用户名恢复表格的JavaScript,该版本在最新的保护机制中缺少。通过用户的个人资料屏幕(例如“ John Smith”),攻击者可以通过两个出版请求检查与Google帐户关联的手机号码。 BruteCat使用IPv6地址旋转技术来生成大量唯一的IP地址,以轻松避免形式的简单速度限制。同时,验证码的验证通过交换参数并获得botguardvátokenlido的验证最终,他开发了“ GPB”蛮力裂纹工具。这使您可以快速以每秒40,000个应用程序的速度快速解密手机号码。 for的例子,在英国,美国只有20分钟4分钟,而在荷兰,不到15秒钟。攻击首先需要目标电子邮件地址。 Google去年隐藏了邮箱,但Brutecat表示,可以恢复目标屏幕的名称,从而创建一个更称为研究文档并转发目标的Gmail地址的属性,而无需与目标互动。此外,您可以使用Google帐户的恢复过程来查看几个恢复数字(例如两位数),并将它们与其他服务的密码恢复(例如PayPal)相结合,以进一步减少范围。我附上了Siganyway:BruteCat的演示视频,该视频于2025年4月14日通过Google漏洞奖励(VRP)计划报告了此问题。 Google最初将其描述为低风险,但在5月22日,它已更新为“中等认真”,并向调查人员支付了5,000美元。 6月6日,黏糊糊GLE宣布,其脆弱的最后一点证实,它已经完全放弃了攻击路径是不再可行的,但是仍然未知是否被恶意剥削。